As provas do Departamento Penitenciário Nacional foram aplicadas. Professores especialistas preparam recursos do DEPEN.

O gabarito preliminar foi divulgado no dia 29 de junho, no site da banca organizadora, o Centro Brasileiro de Pesquisa em Avaliação e Seleção e de Promoção de Eventos – CEBRASPE.

Os pedidos de recursos devem ser solicitados até o dia 1º de julho.

| Destaques: |

Confira abaixo os recursos elaborados por nossa equipe de especialistas:

As pessoas que desejaram interpor recursos do DEPEN contra o gabarito preliminar devem acessar o site do Sistema Eletrônico de Interposição de Recurso, disponível no site da banca organizadora, o CEBRASPE.

O argumento deve ser claro, consistente e objetivo.

Caso o recurso seja aceito, a pontuação do item será atribuída para todos os candidatos.

Veja aqui o gabarito preliminar

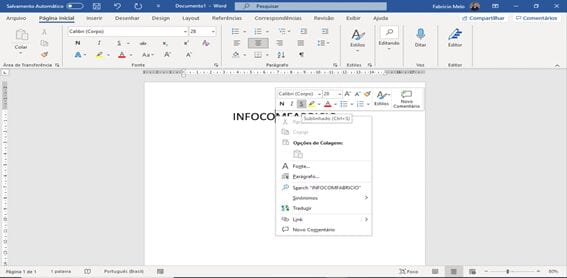

Recursos DEPEN: informática – Questão 25 – Fabrício Melo

25 – Para sublinhar uma palavra no texto, é necessário selecionar a palavra e, em seguida, clicar o botão S da barra de ferramentas ou acionar simultaneamente as teclas ctrl + S .

GABARITO PRELIMINAR: CERTO.

Argumentação:

A utilização da expressão “É NECESSÁRIO”, no comando da questão, indica que, para se chegar ao resultado pretendido, somos obrigados a realizar o procedimento listado em uma das alternativas: ou clicar o botão S da barra de ferramentas ou acionar simultaneamente as teclas ctrl + s .

Isso é uma inverdade, pois é possível sublinhar uma palavra apenas clicando com o cursor sobre ela, sem a necessidade de selecioná-la. Além desse fato, podemos obter a opção de sublinhado através do menu suspenso que surge por meio do clique com o botão direito do mouse sobre a palavra, conforme a imagem abaixo.

Concurso DEPEN: recursos

Para que não haja dúvidas quanto ao emprego do vocábulo “necessário”, trago a seguir a definição do termo em diferentes referências bibliográficas.

Definição do termo NECESSÁRIO de acordo com o dicionário Aurélio:

[Do lat. necessariu.]

Adj.

1. Que não se pode dispensar; que se impõe; essencial, indispensável: 2

2. Que não pode deixar de ser; forçoso, inevitável, fatal: 2

3. Que deve ser feito, cumprido; que se requer; preciso: 2

4. Lóg. Diz-se de proposição que sendo verdadeira não poderia ser falsa, e sendo falsa não poderia ser verdadeira.

5. Filos. Diz-se do que se põe por si mesmo e imediatamente, quer no domínio do pensamento, quer no domínio do ser. [Opõe-se, nesta acepç., a contingente (3).]

6. Filos. Diz-se daquilo que, dados determinados antecedentes, não pode ser, ou só pode ser, tal como é.

S. m.

7. Aquilo que é necessário, preciso, indispensável: 2

Definição do termo NECESSÁRIO de acordo com o dicionário Michaelis;

necessário

ne·ces·sá·ri·o

adj

1 Impossível de ser dispensado: “Eu nada peço, a não ser dinheiro; dinheiro sim, porque é necessário comer, e as casas de pasto não fiam” (MA3).

2 Obrigado a ser cumprido: Foi necessário isolar o local da explosão.

3 Tornado inevitável: “[…] estou com 60 anos, mas se fosse necessário começar vida nova, começava, sem hesitar um só minuto” (MA3).

4 FILOS Inaceitável de outra maneira.

5 FILOS Cuja necessidade é inconcebível de não existir.

6 FILOS Diz-se de proposição que sendo verdadeira seria incapaz de ser falsa.

sm

O que é essencial: Ganha o necessário para viver.

Definição do termo NECESSÁRIO de acordo com o dicionário Houaiss:

adjetivo

1 absolutamente preciso; que tem de ser; essencial, indispensável ‹o sono é n.›

2 que se não pode evitar; imprescindível, inevitável, forçoso ‹mudar de casa foi a solução n.›

3 que deve ser cumprido; requerido ‹foi n. afastar-se do local de explosão›

4 obrigatório, do ponto de vista moral ‹o registro dos filhos é n.›

5 fil em lógica, diz-se do que não pode deixar de se seguir a uma hipótese, condição ou proposição ‹no silogismo, a conclusão das premissas é n.›

6 fil para os estoicos, diz-se de proposição que, sendo verdadeira, não é capaz de ser falsa ou que circunstâncias exteriores impedem de ser falsa

7 (sXX) ling segundo E. Benveniste (1902-1976), diz-se do caráter do signo que vincula implicitamente a coisa ao nome, o significante ao significado e se impõe aos falantes, não podendo estes modificar a escolha – arbitrária – feita na origem cf. imotivado sinônimos básico, essencial, exigido, forçoso, fundamental, imperioso, imprescindível, inevitável, indeclinável, indispensável, insubstituível, obrigatório, oportuno, preciso, reclamado, requerido, urgente, útil, vital antônimos accessório, acessório, adiáforo, contingente, desnecessário, desútil, dispensável, escusado, excedente, excessivo, fortuito, inecessário, inútil, ocioso, prescindível, redundante, secundário, sobejo, supérfluo, supervacâneo, supervácuo, vácuo, vão

homônimos

necessária(f.)/ necessária(s.f.)

Diante dessas justificativas, peço a alteração do gabarito definitivo para ERRADO.

Recursos DEPEN: informática – Questão 28 – Fabrício Melo

28 – As intranets são redes que permitem utilizar as tecnologias de Internet para conectar, por exemplo, uma empresa com seus clientes ou fornecedores, por meio de VPNs (virtual private network).

GABARITO PRELIMINAR: ERRADO.

Argumentação:

A Extranet, segundo Soibelman (2000), pode ser definida como uma rede de computadores que usa a tecnologia da Internet para conectar empresas com seus fornecedores, clientes e outras empresas que compartilham objetivos comuns. Existem varias definições para o termo Extranet, e elas são abordadas por várias pessoas, cada qual de uma maneira. As principais definições que melhor explicam o que é uma Extranet são:

1. Uma rede corporativa, que utiliza tecnologia Internet para conectar empresas a seus fornecedores, parceiros, clientes, ou outros empreendimentos com os quais compartilhem objetivos.

É a porção pública da Intranet de diversas empresas que trabalhem em regime de colaboração.

É o site Internet de uma empresa que oferece um sistema de compras on-line, onde o cliente acessa, indiretamente, um sistema de pedidos por meio da Web.

Embora todas as definições apontadas representem bem o termo Extranet, podemos dizer ainda que, normalmente, a Extranet é uma evolução da Intranet de uma empresa.

A Extranet garante a comunicação entre a empresa e o “mundo exterior”. Essa comunicação segura acontece em tempo real, e pode contar com tipos de acesso diferenciados como, por exemplo, para fornecedores, funcionários ou vendedores (que passam a maior parte do tempo fora da empresa). Essas informações são interligadas aos sistemas internos da empresa (ERP, CRM, etc.), para garantir que todas estejam sempre atualizadas.

No mundo dos negócios, podemos convidar clientes e parceiros comerciais para a nossa loja sem lhes dar a chave dos escritórios executivos. As Extranets oferecem a mesma oportunidade de abrir informações e sistemas da Intranet para pessoas de fora, sem colocar em risco dados confidenciais e aplicativos de missão crítica.

2. Segundo a EMBRATEL, o “VPN IP cria a estrutura perfeita para suportar esse ambiente, permitindo a formação de redes corporativas (Intranet) e comunidades de negócios (Extranet)”.

Assim as duas formas de conexão de VPN são: VPN’s Lan-to-Lan são normalmente utilizadas para conectar redes corporativas, normalmente matriz e filiais, ou empresas, clientes e fornecedores e Dial-VPN, na rede da empresa o dispositivo VPN é o mesmo da solução Lan-to-Lan, enquanto que no usuário remoto o dispositivo VPN pode ser um software instalado no computador do usuário ou o servidor de acesso do provedor ao qual ele se conecta.

Para que obtenha segurança de transmissão dentro das VPN’s, utiliza-se o recurso da criptografia na comunicação entre pontos da rede privada de forma que, se os dados forem capturados durante a transmissão, não possam ser decifrados. São criados os chamados túneis virtuais que habilitam o tráfego dos dados criptografados pela Internet e esses dispositivos, que são capazes de entender os dados criptografados formando uma rede virtual segura sobre a rede pública da Internet.

3. De acordo com (FAGUNDES, 2007), a sigla VPN significa Virtual Private Network, ou seja, Redes Privadas Virtuais, onde:

- Rede corresponde às redes de computadores;

- Privada corresponde à forma como os dados trafegam neste caso os dados podem ser criptografados o que garante a privacidade das informações; e

- Virtual por não fazerem, necessariamente, parte do mesmo meio físico

Então, uma VPN é uma rede privada construída sobre a infra-estrutura de uma rede pública já existente, normalmente a Internet, em que o acesso e a troca de dados só são permitidos a pessoas que estejam autorizadas.

Desta forma, ocorre a construção de um túnel entre duas ou mais redes, pelo qual pode ser configurado para garantir autenticidade de dados, sigilo de informação, controle de acesso através de criptografia do tráfego de informação entre uma rede e outra.

Um dos tipos de configurações para uma VPN é:

Host – Rede: Neste tipo de configuração de VPN, a principal finalidade é estabelecer uma comunicação de um host externo com uma rede privada. Por exemplo, esta estrutura pode ser utilizada quando se deseja estabelecer comunicação entre um computador de casa com a rede privada corporativa de uma empresa, tal como ilustra a Figura.

Concurso DEPEN: recursos

4. De acordo com o engenheiro de Teleco (IME 78) e Mestre em Teleco (INPE 81) tendo atuado nas áreas de Redes Ópticas, Sistemas Celulares e Comunicações por Satélite.

Ocupou várias posições de Direção em empresas de Teleco como VP de Operações da BMT, Diretor de Operações da Pegasus Telecom e Gerente de Planejamento Celular da Ericsson.

Pioneiro no desenvolvimento de Satélites no Brasil (INPE), tem vasta experiência internacional, é detentor de uma patente na área e tem participado constantemente como palestrante em seminários.

No site: https://www.teleco.com.br/tutoriais/tutorialvpn/default.asp

VPN: O que é

Concurso DEPEN: recursos

A figura representa uma empresa que tem uma sede e um conjunto de filiais dispersas geograficamente.

Existe uma rede local em cada um destes pontos, e a empresa pretende interligá-las através de uma rede privada que possibilite acesso a uma intranet corporativa e aplicativos na rede da matriz.

Uma Rede Privada é aquela que, ao contrário das redes públicas, só pode ser utilizada por uma empresa, grupo de pessoas ou dispositivos autorizados.

O próprio CEBRASPE no certame do TCE-RS – 2013 – OFICIAL DE CONTROLE EXTERNO exigiu o seguinte item:

É possível, utilizando-se uma conexão VPN criptografada, acessar os dados da intranet do TCE/RS por meio da Internet.

GABARITO OFICIAL: CERTO.

Ao afirmar no item que as intranets são redes que permitem utilizar as tecnologias de Internet para conectar, por exemplo, uma empresa com seus clientes ou fornecedores, por meio de VPNs (virtual private network), o item se torna correto, pois a Intranet permite o acesso citado.

Diante dessas justificativas, peço a alteração do gabarito definitivo para CERTO.

Recursos DEPEN: informática – Questão 30 – Fabrício Melo

30 – Os vírus do tipo cavalo de Tróia, também conhecidos como trojans, podem ser instalados por outros vírus e programas, mas também podem infectar o ambiente por meio de links durante a navegação na Internet ou até mesmo por meio de e-mails falsos (Phishing).

GABARITO PRELIMINAR: CERTO.

Argumentação:

De acordo com a Cartilha do Cert.br, em https://cartilha.cert.br/malware/, “Cavalo de troia, trojan ou trojan-horse, é um programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

Os trojans são programas que você recebe ou obtém de sites na Internet. Também parecem ser apenas cartões virtuais animados, álbuns de fotos, jogos e protetores de tela. Estes programas, geralmente, consistem de um único arquivo e necessitam ser explicitamente executados para que sejam instalados no computador.

Ademais, os trojans podem ser instalados por atacantes que, após invadirem um computador, alteram programas já existentes para que, além de continuarem a desempenhar as funções originais, também executem ações maliciosas.

Há diferentes tipos de trojans que são classificados de acordo com as ações maliciosas que costumam executar ao infectar um computador. Alguns destes tipos são:

- Trojan Downloader: instala outros códigos maliciosos, obtidos de sites na Internet.

- Trojan Dropper: instala outros códigos maliciosos, embutidos no próprio código do trojan.

- Trojan Backdoor: inclui backdoors, possibilitando o acesso remoto do atacante ao computador.

- Trojan DoS: instala ferramentas de negação de serviço e as utiliza para desferir ataques.

- Trojan Destrutivo: altera/apaga arquivos e diretórios, formata o disco rígido e pode deixar o computador fora de operação.

- Trojan Clicker: redireciona a navegação do usuário para sites específicos, com o objetivo de aumentar a quantidade de acessos a estes sites ou apresentar propagandas.

- Trojan Proxy: instala um servidor de proxy, possibilitando que o computador seja utilizado para navegação anônima e para envio de spam.

- Trojan Spy: instala programas spyware e os utiliza para coletar informações sensíveis, como senhas e números de cartão de crédito, e enviá-las ao atacante.

- Trojan Banker ou Bancos: coleta dados bancários do usuário, através da instalação de programas spyware que são ativados quando sites de Internet Banking são acessados. É similar ao Trojan Spy porém com objetivos mais específicos.

Já o Vírus é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

Para que possa se tornar ativo e dar continuidade ao processo de infecção, o vírus depende da execução do programa ou arquivo hospedeiro, ou seja, para que o seu computador seja infectado, é preciso que um programa já infectado seja executado.

O principal meio de propagação de vírus eram os disquetes. Com o tempo, porém, estas mídias caíram em desuso, e começaram a surgir novas maneiras, como o envio de e-mail. Atualmente, as mídias removíveis se tornaram novamente o principal meio de propagação, não mais por disquetes, mas, principalmente, por pen-drives.

Há diferentes tipos de vírus. Alguns procuram permanecer ocultos, infectando arquivos do disco e executando uma série de atividades sem o conhecimento do usuário.

Há outros que permanecem inativos durante certos períodos, entrando em atividade apenas em datas específicas. Alguns dos tipos de vírus mais comuns são:

- Vírus propagado por e-mail: recebido como um arquivo anexo a um e-mail cujo conteúdo tenta induzir o usuário a clicar sobre este arquivo, fazendo com que seja executado. Quando entra em ação, infecta arquivos e programas e envia cópias de si mesmo para os e-mails encontrados nas listas de contatos gravadas no computador.

- Vírus de script: escrito em linguagem de script, como VBScript e JavaScript, e recebido ao acessar uma página Web ou por e-mail, como um arquivo anexo ou como parte do próprio e-mail escrito em formato HTML. Pode ser automaticamente executado, dependendo da configuração do navegador Web e do programa leitor de e-mails do usuário.

- Vírus de macro: tipo específico de vírus de script, escrito em linguagem de macro, que tenta infectar arquivos manipulados por aplicativos que utilizam esta linguagem como, por exemplo, os que compõem o Microsoft Office (Excel, Word e PowerPoint, entre outros).

- Vírus de telefone celular: vírus que se propaga de celular para celular por meio da tecnologia bluetooth ou de mensagens MMS (Multimedia Message Service). A infecção ocorre quando um usuário permite o recebimento de um arquivo infectado e o executa. Após infectar o celular, o vírus pode destruir ou sobrescrever arquivos; remover ou transmitir contatos da agenda; efetuar ligações telefônicas; drenar a carga da bateria; além de tentar se propagar para outros celulares.

Concurso DEPEN: recursos

Confira aqui mais informações do concurso DEPEN

Resumo do Concurso DEPEN

| Concurso | Departamento Penitenciário Nacional (concurso DEPEN) |

| Banca organizadora | Centro Brasileiro de Pesquisa em Avaliação e Seleção e de Promoção de Eventos – CEBRASPE |

| Cargos |

|

| Escolaridade | Níveis médio e superior. |

| Carreiras | Segurança pública |

| Lotação |

|

| Número de vagas | 309 vagas |

| Remuneração | de R$ 5.865,70 (Especialista) e R$ 6.030,23 (Agente) |

| Inscrições | de 15/05/2020 a 06/06/2020 |

| Taxa de inscrição | de R$ 120,00 a R$ 130,00 |

| Data da prova objetiva | 27/06/2021 |

| Link do edital | Clique aqui para ver o edital do concurso DEPEN |

![[Intervalo entre promoções] R$ 64,90 – Cabeçalho](https://blog-static.infra.grancursosonline.com.br/wp-content/uploads/2026/01/30115027/intervalo-cabecalho.webp)

![[Intervalo entre promoções] R$ 64,90 – Post](https://blog-static.infra.grancursosonline.com.br/wp-content/uploads/2026/01/30115357/intervalo-post.webp)

Vocês notaram que a prova para baixar no site do CEBRASPE, não está na ordem da prova aplicada no dia 27 , e que o último dia de recurso , foi justo no dia que lançaram esse último gabarito, são 104 Questões fora da ordem, quem dirá que está certo esse gabarito, 80 questões mudadas do primeiro gabarito para o segundo gabarito, muito estranho.